- 2021-11-01 发布 |

- 37.5 KB |

- 6页

申明敬告: 本站不保证该用户上传的文档完整性,不预览、不比对内容而直接下载产生的反悔问题本站不予受理。

文档介绍

可信计算——样题

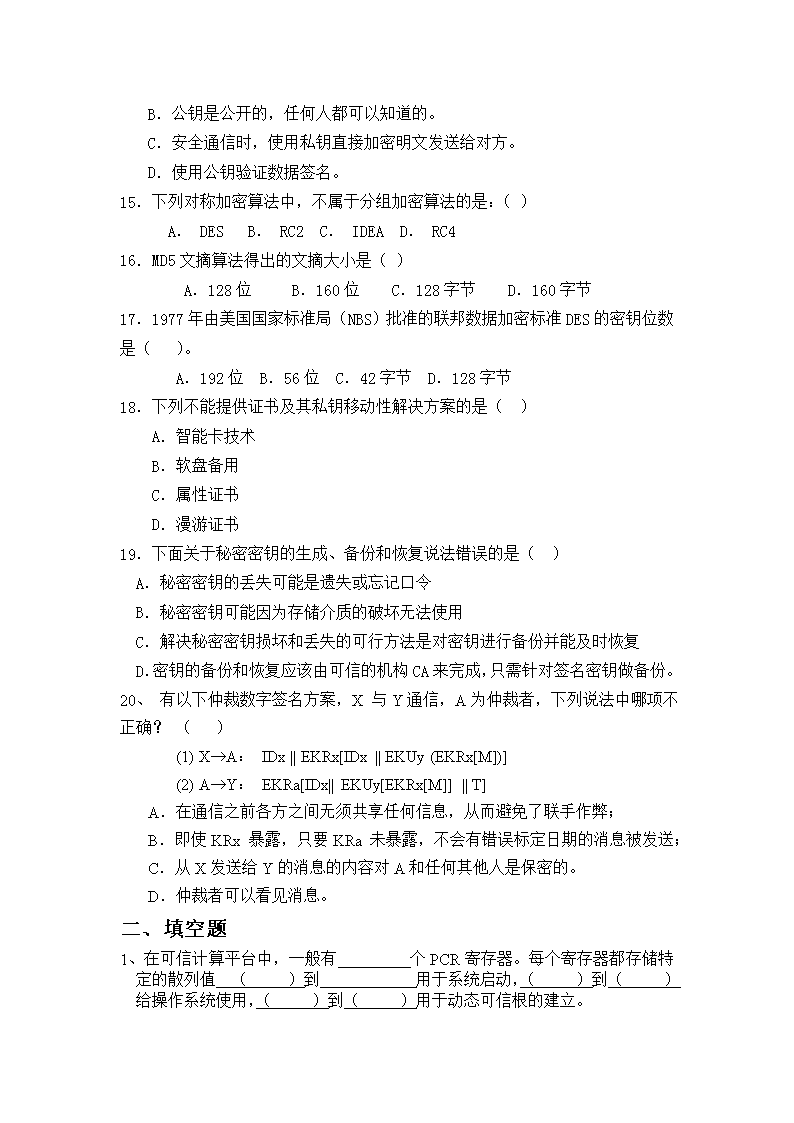

可信计算——样题 一、选择题 1. 恶意软件是指( )的情况下,在用户计算机或其他终端上安装运行,侵害用户合法权益的软件 A.得到用户的许可 B.在未明确提示用户或未经用户许可 C.明确提示用户 D.在不违法 2.关于VPN的概念,下面哪种说法是正确的( ) A.VPN是局域网之内的安全通道 B.VPN是在互联网内建立的一条真实的点—点的线路。 C.VPN是在互联网内建立的虚拟的安全隧道 D.VPN与防火墙的作用相同。 3、下列有关DES说法哪一条不正确?( ) A.设计DES S盒的目的是保证输入与输出之间的非线性变换。 B.DES算法设计中不存在弱密钥。 C.目前已经有针对DES的线性密码分析和差分密码分析方法。 D.DES是基于Feistel密码结构设计的。 4、下列有关RSA算法的说法哪种不正确? ( ) A.基于大数分解问题设计。 B.既可以用于加密,也可用于数字签名。 C.是目前应用最广泛的公钥密码算法,已被许多标准化组织接纳。 D. 由于密钥短,速度快,可以用于智能卡等存储和运算能力有限的设备上。 5、下列哪些算法不能用于数字签名算法? ( ) A.DSS/DSA B.RSA C.EIGamal D.RC5 6、下列哪种攻击通过消息认证来防止? ( ) (1).暴露:把报文内容发布给任何人(包括没有合法密钥的人)或其相关过程; (2).流量分析:发现通信双方之间信息流的结构模式。在一个面向连接的应用中,可以用来确定连接的频率和持续时间长度。 (3).伪装:从一个假冒信息源向网络中插入报文。 (4).内容篡改:报文内容被插入、删除、变换、修改。 (5).顺序篡改:插入、删除或重组报文序列。 (6).时间篡改:报文延迟或重放。 (7).否认:接受者否认收到报文;发送者否认发送过报文。 A.(3)-(6) B.(1)-(6) C. (2)-(6) D.以上都可以 7.身份认证的目的是:( ) A. 证明用户的物理身份 B. 证明用户物理身份的真实性 C. 证明用户数字身份的完整性 D. 证明用户确实拥有数字身份 8. 基于密钥的身份认证协议中,引入时间戳可以( )。 A. 实现时钟同步 B. 防止重放攻击 C. 防止中间人攻击 D. 防止窃听 9.管理数字证书的权威机构CA是( )。 A.解密方 B.加密方 C.双方 D.可信任的第三方 10、拒绝服务攻击的目的是( ) A.破坏被攻击系统数据 B.破坏被攻击系统硬件 C.窃取被攻击系统数据 D.阻止被攻击系统正常服务 11、下面的说法正确的是( ) A.信息的泄漏只在信息的传输过程中发生 B.信息的泄漏只在信息的存储过程中发生 C.信息的泄漏只在信息的存储和传输过程中都可能发生 D.上面三个都不对 12、信息安全从总体上可以分成5个层次,下面哪一个是信息安全中研究的关键点( ) A.密码技术 B.安全协议 C.网络安全 D.系统安全 13、 1976年,谁在著名的论文“密码学的新方向”中首次提出了公钥密码的概念,展示了在发端和收端不需要传输密钥的保密通信的可能性,从而开创了公钥密码学的新纪元 ( ) 。 A. Kahn B. Rivest,Shamir和Adleman C. Diffie和Hellman D.Zimmerman 14、有关PKI的描述不正确的是( ) A.通信双方可以各自生成自己的密钥。 B.公钥是公开的,任何人都可以知道的。 C.安全通信时,使用私钥直接加密明文发送给对方。 D.使用公钥验证数据签名。 15.下列对称加密算法中,不属于分组加密算法的是:( ) A. DES B. RC2 C. IDEA D. RC4 16.MD5文摘算法得出的文摘大小是( ) A.128位 B.160位 C.128字节 D.160字节 17.1977年由美国国家标准局(NBS)批准的联邦数据加密标准DES的密钥位数是( )。 A.192位 B.56位 C.42字节 D.128字节 18.下列不能提供证书及其私钥移动性解决方案的是( ) A.智能卡技术 B.软盘备用 C.属性证书 D.漫游证书 19.下面关于秘密密钥的生成、备份和恢复说法错误的是( ) A.秘密密钥的丢失可能是遗失或忘记口令 B.秘密密钥可能因为存储介质的破坏无法使用 C.解决秘密密钥损坏和丢失的可行方法是对密钥进行备份并能及时恢复 D.密钥的备份和恢复应该由可信的机构CA来完成,只需针对签名密钥做备份。 20、 有以下仲裁数字签名方案,X 与Y通信,A为仲裁者,下列说法中哪项不正确? ( ) (1) X®A: IDx || EKRx[IDx || EKUy (EKRx[M])] (2) A®Y: EKRa[IDx|| EKUy[EKRx[M]] || T] A.在通信之前各方之间无须共享任何信息,从而避免了联手作弊; B.即使KRx 暴露,只要KRa 未暴露,不会有错误标定日期的消息被发送; C.从X发送给Y的消息的内容对A和任何其他人是保密的。 D.仲裁者可以看见消息。 二、填空题 1、在可信计算平台中,一般有 个PCR寄存器。每个寄存器都存储特定的散列值 ( )到 用于系统启动,( )到( )给操作系统使用,( )到( )用于动态可信根的建立。 2、公钥基础设施是一个用( )原理和技术来实现并提供安全服务的具有通用性的安全基础设施。 3、 数字证书是将证书持有者的( )和其所拥有的( )进行绑定的文件。 4、 CA是PKI的核心执行机构,是PKI的主要组成部分,业界人士通常称它为( )。 三、问答题与计算题 1、简述攻击的类型?(被动攻击和主动攻击)? 2、解释信息机密性、完整性(真实性)、服务可用性? 3、手写签名与数字签名的区别? 4、简述TCG的理念? 5、解释TSS的作用与功能? 6、在公钥密码的密钥管理中,公开的加密钥Ke和保密的解密钥Kd的秘密性、真实性和完整性都需要确保吗?说明为什么? 7、自己给出两个小于20的素数,按照RSA的算法,产生一个密钥对,使用私钥对数字3加密,使用公钥解密。演算出整个过程。 8、在下述站点认证协议中函数f起什么作用?去掉f行不行?为什么? 设A,B是两个站点,A是发方,B是收方。它们共享会话密钥Ks ,f是公开的简单函数。A认证B是否是他的意定通信站点的协议如下: (1)A产生一个随机数RN,并用Ks对其进行加密:C=E(RN,Ks),并发C给B。同时A对RN进行f变换,得到f(RN)。 (2)B收到C后,解密得到RN=D(C,Ks)。B也对RN进行f变换,得到f(RN),并将其加密成C’=E(f(RN),Ks),然后发C’给A 。 (3)A对收到的C’解密得到f(RN),并将其与自己在第①步得到的f(RN)比较。若两者相等,则A认为B是自己的意定通信站点。否则A认为B不是自己的意定通信站点。 9、假设一个用户A发现了她的私有rsa密钥(d1, n1)与另一个用户B的公开rsa密钥 (e 2, n 2) 相同。或者说,d1 = e2 而 n1 = n2。那么,A是否应该考虑改变她的公开密钥和私有密钥呢? 请解释你的答案。 10、假设在某机构中有100个人,如果他们任意两人之间可以进行秘密对话,如果使用对称密钥加密,则共需要4950个密钥,而且每个人应记住99个密钥,如果机构人数更多,则保密密钥的分发就产生了问题。目前,哪能种方案可以解决这个问题?请简述其原理? 四、综合题 1、TSS的功能及结构? 2、IPSec协议的构成及体系结构? 3、使用加salt的口令对于攻击一个确定的账户比没有使用salt的口令时要难吗?为什么? 4、举例说明“先加密,后签名”存在的问题? 5、A——>B 发送消息“GOODBYE”, 为保证同时提供消息机密性和消息来源的认证,A和B如何进行操作? 假设 A的私钥为53 ,B的公钥为37(对应的私钥为13),模n=77查看更多