- 2022-07-13 发布 |

- 37.5 KB |

- 8页

申明敬告: 本站不保证该用户上传的文档完整性,不预览、不比对内容而直接下载产生的反悔问题本站不予受理。

文档介绍

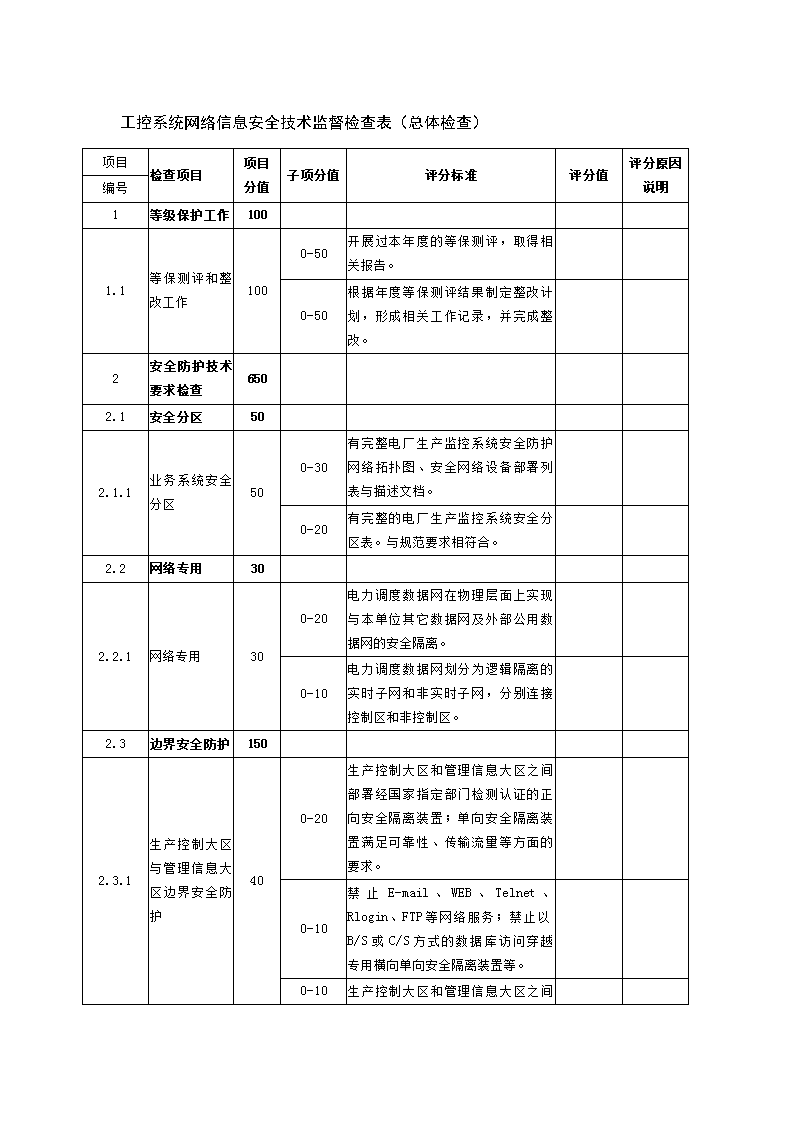

工控系统网络信息安全技术监督检查表(总体检查)

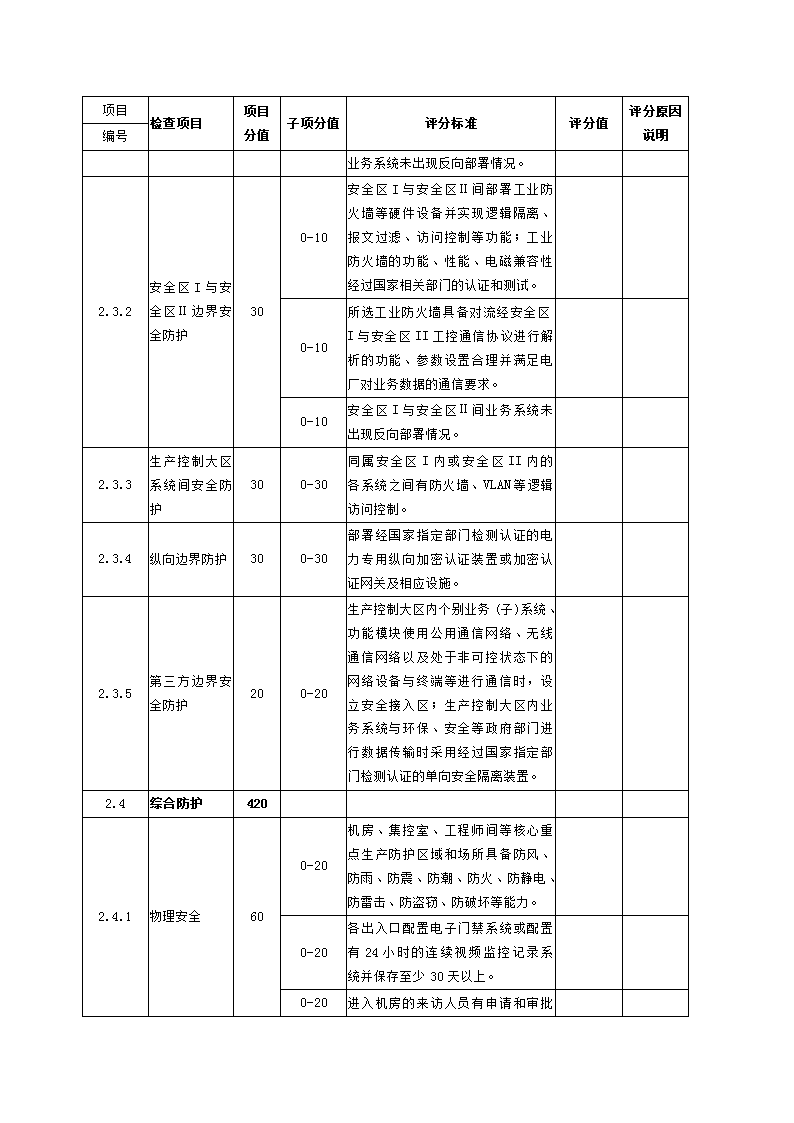

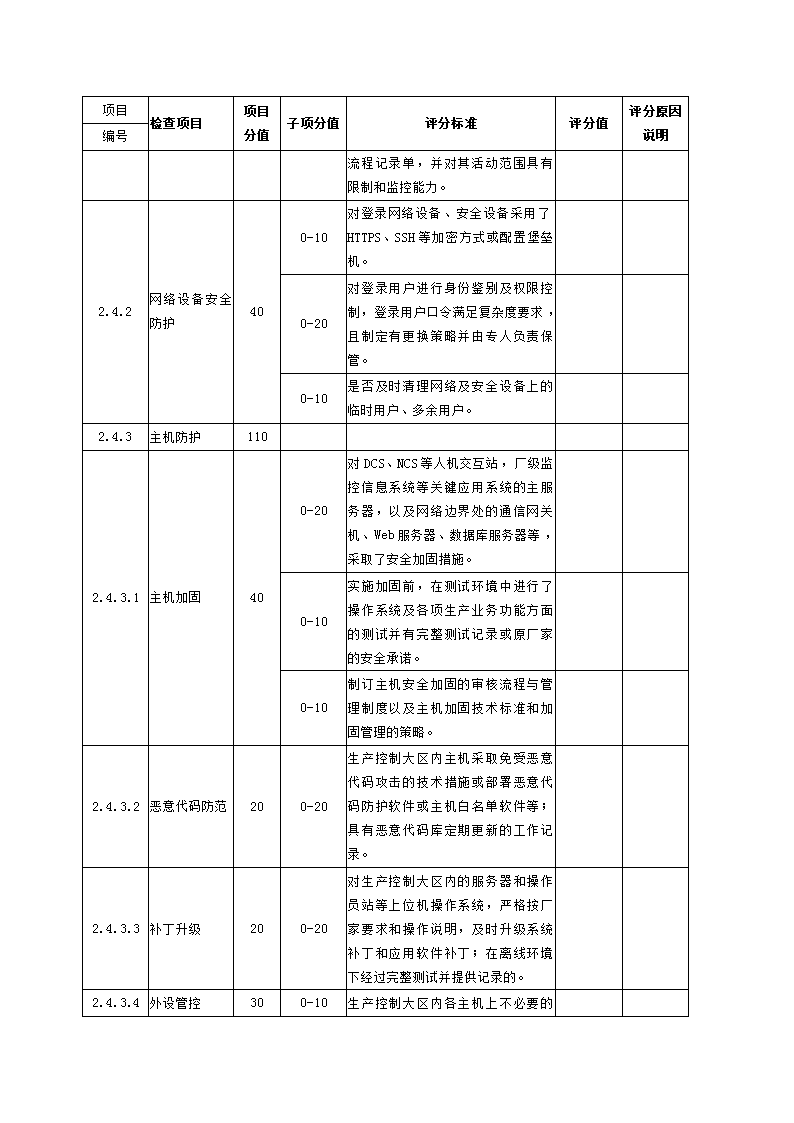

工控系统网络信息安全技术监督检查表(总体检查)项目检查项目项目分值子项分值评分标准评分值评分原因说明编号1等级保护工作1001.1等保测评和整改工作1000-50开展过本年度的等保测评,取得相关报告。0-50根据年度等保测评结果制定整改计划,形成相关工作记录,并完成整改。2安全防护技术要求检查6502.1安全分区502.1.1业务系统安全分区500-30有完整电厂生产监控系统安全防护网络拓扑图、安全网络设备部署列表与描述文档。0-20有完整的电厂生产监控系统安全分区表。与规范要求相符合。2.2网络专用302.2.1网络专用300-20电力调度数据网在物理层面上实现与本单位其它数据网及外部公用数据网的安全隔离。0-10电力调度数据网划分为逻辑隔离的实时子网和非实时子网,分别连接控制区和非控制区。2.3边界安全防护1502.3.1生产控制大区与管理信息大区边界安全防护400-20生产控制大区和管理信息大区之间部署经国家指定部门检测认证的正向安全隔离装置;单向安全隔离装置满足可靠性、传输流量等方面的要求。0-10禁止E-mail、WEB、Telnet、Rlogin、FTP等网络服务;禁止以B/S或C/S方式的数据库访问穿越专用横向单向安全隔离装置等。0-10\n生产控制大区和管理信息大区之间业务系统未出现反向部署情况。2.3.2安全区I与安全区Ⅱ边界安全防护300-10安全区I与安全区Ⅱ间部署工业防火墙等硬件设备并实现逻辑隔离、报文过滤、访问控制等功能;工业防火墙的功能、性能、电磁兼容性经过国家相关部门的认证和测试。0-10所选工业防火墙具备对流经安全区I与安全区II工控通信协议进行解析的功能、参数设置合理并满足电厂对业务数据的通信要求。0-10安全区I与安全区Ⅱ间业务系统未出现反向部署情况。2.3.3生产控制大区系统间安全防护300-30同属安全区I内或安全区II内的各系统之间有防火墙、VLAN等逻辑访问控制。2.3.4纵向边界防护300-30部署经国家指定部门检测认证的电力专用纵向加密认证装置或加密认证网关及相应设施。2.3.5第三方边界安全防护200-20生产控制大区内个别业务(子)系统、功能模块使用公用通信网络、无线通信网络以及处于非可控状态下的网络设备与终端等进行通信时,设立安全接入区;生产控制大区内业务系统与环保、安全等政府部门进行数据传输时采用经过国家指定部门检测认证的单向安全隔离装置。2.4综合防护4202.4.1物理安全600-20机房、集控室、工程师间等核心重点生产防护区域和场所具备防风、防雨、防震、防潮、防火、防静电、防雷击、防盗窃、防破坏等能力。0-20各出入口配置电子门禁系统或配置有24小时的连续视频监控记录系统并保存至少30天以上。0-20\n进入机房的来访人员有申请和审批流程记录单,并对其活动范围具有限制和监控能力。2.4.2网络设备安全防护400-10对登录网络设备、安全设备采用了HTTPS、SSH等加密方式或配置堡垒机。0-20对登录用户进行身份鉴别及权限控制,登录用户口令满足复杂度要求,且制定有更换策略并由专人负责保管。0-10是否及时清理网络及安全设备上的临时用户、多余用户。2.4.3主机防护1102.4.3.1主机加固400-20对DCS、NCS等人机交互站,厂级监控信息系统等关键应用系统的主服务器,以及网络边界处的通信网关机、Web服务器、数据库服务器等,采取了安全加固措施。0-10实施加固前,在测试环境中进行了操作系统及各项生产业务功能方面的测试并有完整测试记录或原厂家的安全承诺。0-10制订主机安全加固的审核流程与管理制度以及主机加固技术标准和加固管理的策略。2.4.3.2恶意代码防范200-20生产控制大区内主机采取免受恶意代码攻击的技术措施或部署恶意代码防护软件或主机白名单软件等;具有恶意代码库定期更新的工作记录。2.4.3.3补丁升级200-20对生产控制大区内的服务器和操作员站等上位机操作系统,严格按厂家要求和操作说明,及时升级系统补丁和应用软件补丁;在离线环境下经过完整测试并提供记录的。2.4.3.4外设管控300-10\n生产控制大区内各主机上不必要的软盘、光盘驱动、USB接口、无线、蓝牙等外设采取关闭、拆除、访问控制等严格管控措施。0-10禁止在生产控制大区和管理信息大区之间交叉使用USB以及便携计算机,确需外设接入的,在接入前进行了病毒查杀等安全预防措施,是否通过安全管理与技术措施实施严格监控,并履行了电厂安全接入审批手续。0-10对电厂必要的USB外设采取了主机白名单等技术措施,对移动介质的插入、拷贝、写入等操作具有安全审计功能。2.4.4入侵检测300-30在生产控制大区和管理信息大区间部署网络入侵检测系统的;设置了包含有工控系统专有攻击特征库的检测规则的。2.4.5远程访问300-20禁止其他设备生产厂商或其它外部企业(单位)远程连接电厂生产控制大区中的业务系统及设备。0-10对于电厂内部远程访问业务系统的情况,进行身份认证及权限控制,并采用会话认证、加密与抗抵赖、日志审计等安全机制。2.4.6安全审计600-30网络审计:生产控制大区各关键生产系统内部署网络流量审计设备;具备针对工控协议的深度包协议解析、及时发现隐藏在正常流量中的异常数据包、实时检测针对工业协议的网络攻击、用户误操作、用户违规操作、违规外联、非法设备接入等内网异常行为的功能。0-30\n日志审计:安全II区内部署一套日志审计设备的;在安全1区机组主控DCS、辅控系统即NCS系统需具备日志审计功能;保证至少6个月的日志数据。2.4.7网络安全监测装置200-10在安全区II内部署厂级生产安全监测平台,具备实时监测生产监控系统的主机、网络设备、安全设备运行状态和日志采集,进行集中化的性能状态监控、日志分析及安全事件的集中展示的功能。0-10监测平台留有与集团公司工控安全监测平台的数据接口,跨区间的安全数据传输,在边界处部署了单向安全隔离装置、工业防火墙。2.4.8网络安全监测装置300-20部署了网络安全监测装置并实现了采集涉网区域内设备安全数据及网络安全事件的功能;对电厂网络安全事件进行本地监视和管理并转发至调控机构网络安全监管平台的数据网关机。(涉网)0-10网络安全监测装置可以将数据同步传输至厂级生产安全监测平台,并对传输网络通道实施合规的安全防护。2.4.9备份与容灾400-10对生产监控系统的数据备份依据重要性实现了分级管理,并确保重要业务数据双备份以及在故障发生时至少可异机恢复至一天前数据。0-20对关键主机设备、网络设备或关键部件进行了冗余配置;有备份数据文件清单且不存在将备份数据文件保存在本机磁盘、移动存储等不安全存储介质上的现象。0-10定期对关键业务的数据进行备份,对生产运行等重要数据实现双备份并保存12个月。\n3安全防护建设管理要求检查2503.1组织机构400-20明确电厂工控系统网络信息安全防护职责归口管理部门为信息化及网络安全领导小组,确定企业负责人作为生产监控系统安全主要责任人,并指定专人负责本单位所辖生产监控系统的公共安全设施,明确了各业务系统专责人的安全管理责任。建立了总工程师、工控系统网络信息安全技术监督专责、各专业部门网络安全员的三级技术监督网。0-20对各个部门和岗位的职责明确授权审批事项、审批部门和批准人。对于系统变更、重要操作、物理访问和系统接入等事项建立审批程序并按照审批程序执行审批过程,对重要活动建立逐级审批制度,记录审批过程并保存审批文档。3.2人员管理400-10各单位及业务部门设置信息安全专职岗位和人员,并签署保密协议。0-10人员变动、岗位调整后建立有撤销权限流程。0-10每年开展工控系统网络信息安全培训。0-10与第三方外包人员签署保密协议,系统使用权限遵循权限最小化原则;当岗位调整时能及时向相关负责人提出变更申请,离职时能及时收回人员的相关证件,并在系统做注销等相应处理。3.3管理制度300-10制订门禁、人员、权限、访问控制管理制度。0-10制订安全防护系统的维护、常规设备及各系统的维护管理制度。\n0-10制订恶意代码防护、审计、数据及系统的备份、用户口令、安全培训等管理制度。3.4系统建设300-20系统建设所涉及到的软硬件系统、设备及专用信息安全产品符合国家及行业资质、质量标准等相关规定与要求,自行开发或外包开发的软件产品投运前进行安全评估并留有相关工作记录。0-10选定的施工建设单位和安全服务商具备国家和行业主管部门要求的资质;与选定的安全服务商签订安全保护承诺等相关协议并明确约定相关责任并签署保密协议。3.5系统运维500-10分别对各类设备、介质、资产、网络、业务系统制订了安全管理制度并在存放环境、使用以及销毁、报废等方面做出了详细规定,并建立了安全审计管理制度。0-10指定专人对网络和主机进行恶意代码检测并保存检测记录。0-20对移动存储设备、重要文档的安全管理具有完整、清晰的工作记录;对终端计算机、工作站、便携机、系统和网络等设备的操作符合规范化管理要求。0-10建立了密码使用管理制度,如定期更换密码、避免弱口令、不允许密码贴于办公区等。3.6应急管理300-10建立生产监控系统安全应急处置预案,并建立安全防护事件通报制度。0-20至少每年开展一次应急预案演练的,并有相关过程资料。3.7检查评估300-10建立工控系统网络信息安全自查和整改工作机制。\n0-20按要求对系统每年开展一次安全评估;依据发现问题制定整改计划并采取措施。查看更多